はじめに

Network ACLは、内部と外部のトラフィックを制御するためのセキュリティ機能のオプションです。

セキュリティグループと同じような方法でACLルールを設定することができ、VPCとインスタンスのセキュリティ機能を提供しています。

基本

- デフォルトのACLルールは、すべてのトラフィックを許可します。

- ACLには適用順位があります。最も低い番号のルールから適用し、許可あるいは遮断を行います。後から必要な場所に新しいルールを追加できるように、一定の間隔を置いてルールを作成することをお勧めします。

- ACLを適用するVPCを選択してバインディングを行うとACLルールが適用されます。

- ネットワークを削除する場合、ACLバインディングになっていれば対象のバインディングは削除されます。ACL自体は削除されません。

- ACLにバインディングされたネットワークがある場合、ACL自体は削除できません。バインディングされたネットワークがないACLは、削除が可能です。

- ACLルールの追加や削除を行うと、バインディングされたすべてのネットワークに該当の内容が反映されます。

- 流入/流出トラフィックのNetwork ACLの設定がセキュリティグループの設定よりも優先されます。

- ネットワークトラフィックの許可/遮断設定は、Network ACL、セキュリティグループの両方で確認する必要があります。

- IPv4トラフィックに対して適用されます。

- 現在、韓国ピョンチョンリージョンに適用しています。

主な機能と特徴

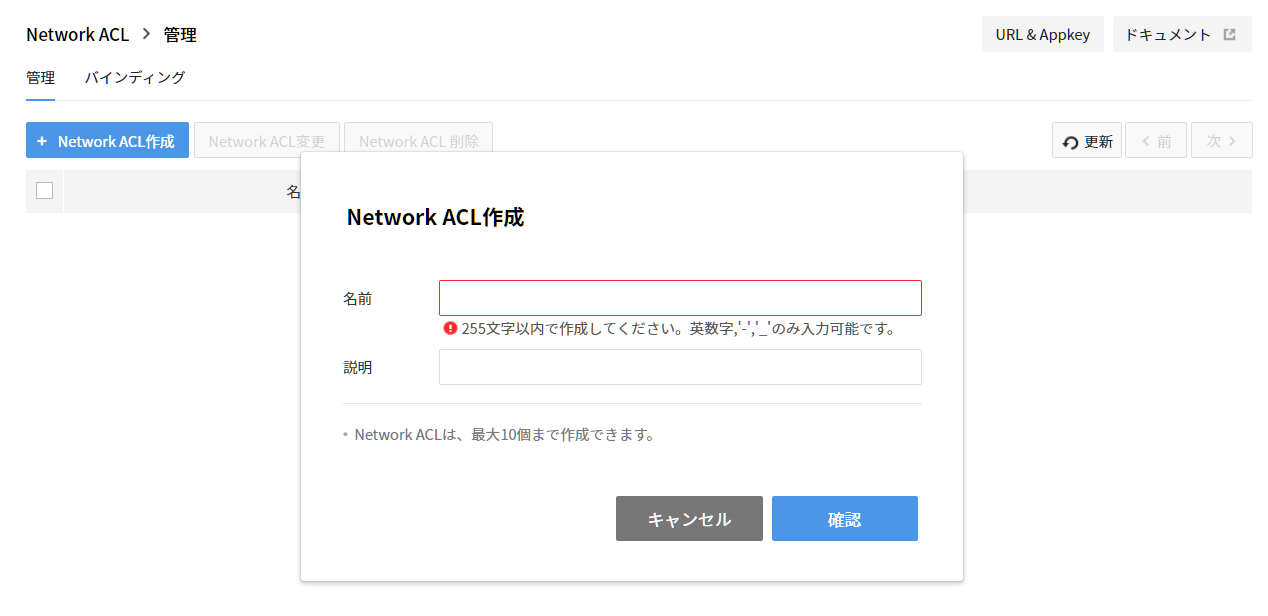

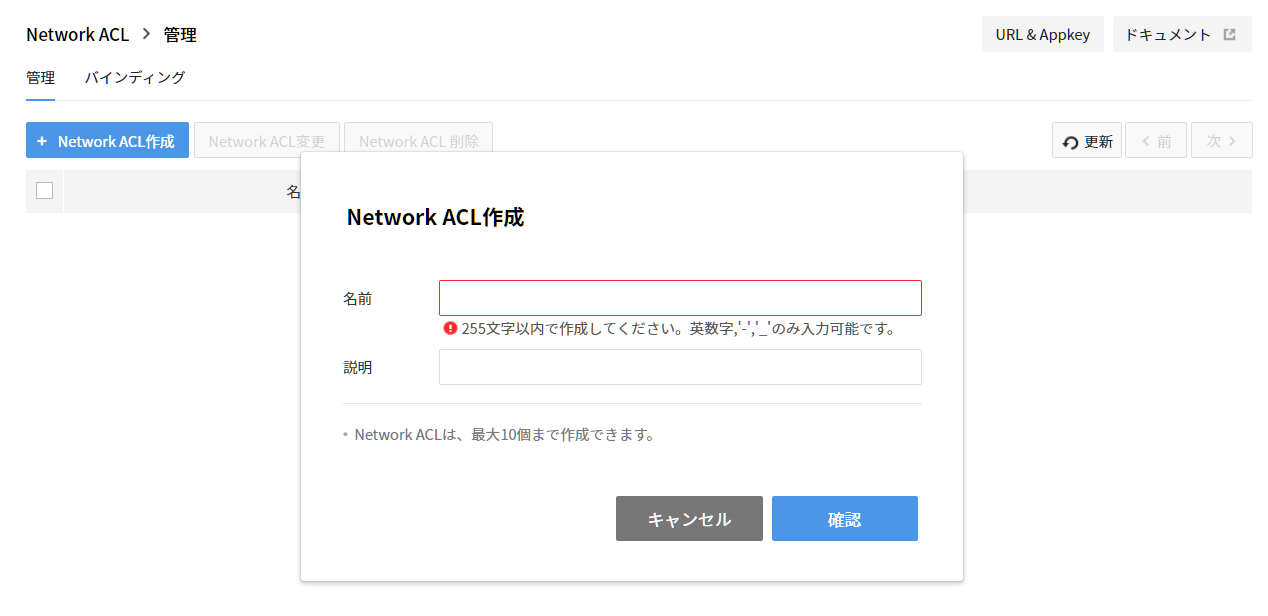

ACL

- プロジェクトには、最大10個のACLを作成できます。

- 名前と説明を記録しておけます。

ACLルール

- プロジェクトには、最大100個のACLルールを作成できます。

- プロトコル

- TCP、UDP、ICMPなどのプロトコルを指定できます。

- 送信元ポート

- トラフィックのソースのポート、またはポートの範囲です。

- 宛先ポート

- トラフィックの宛先のポート、またはポートの範囲です。

- 送信元CIDR

- 宛先CIDR

- 適用方法(許可/遮断)

- 優先度

- 番号が低いものから順番に適用されます。(低い番号が高い優先順位を持つ)

- ユーザーは101番から32764番までの番号を使用できます。(32765番はデフォルトACLルール)

- 矛盾したルールがある場合は、低い番号のルールが優先して適用されます。

- 説明

ACLルール(デフォルト)

- 101番ですべてを許可しているため、32765番のすべてを遮断するルールは優先順位が低く、適用されません。101番のすべて許可のルールが適用されます。

ACLルール(カスタム)

- 192.168.0.13のアドレスを持つインスタンスの22番ポートにアクセスすることを許可するルールの例です。

- ステータスが保存されないため、上図101番のルールだけでなく、102番のルールが必要です。

- 詳しい使い方は、ドキュメントをご参照ください。

ACLバインディング

* 1つのACLにバインディングできるネットワーク数は最大VPC数です。

* 1つのACLは複数のネットワークに適用することができます。

* 1つのネットワークには1つのACLのみ適用することができます。

セキュリティグループとNetwork ACLの比較

| 区分 |

セキュリティグループ |

Network ACL |

備考 |

| 制御対象 |

インスタンス |

ネットワーク、インスタンス |

|

| 設定対象 |

プロトコル、IP、ポートの設定 |

プロトコル、IP、ポートの設定 |

|

| 制御トラフィック |

流入/流出トラフィックを選択可能 |

src、dstアドレス選択可能 |

|

| アクセス制御タイプ |

許可ポリシーのみ設定 |

許可または遮断ポリシーを選択可能 |

ACLは、ブラックリスト、ホワイトリストを選択して運用可能 |

| ステータス |

ステートフル |

ステートレス |

ACLは、リターントラフィックがルールによって明示的に許可されなければならない |

コンソールの機能

- ACL作成

- ACLポリシー作成

- ACLバインディング

詳しい使い方は、ドキュメントをご参照ください。